Salaus on tullut jäädäkseen, mutta TLS/SSL-varmenteiden tasoilla on merkitystä.

Kun olet web-sivustolla, joka on salattu DV tasoisella TLS/SSL-varmenteella, et pysty tarkastamaan, kuka palvelun tuottaa. Sinut on saatettu ohjata huijaussivustolle, joka matkii alkuperäistä sivustoa ja antaa väärää tietoa. TSL/SSL-teknologia varmistaa, että tietoliikenne käyttäjän selaimen ja sivustosi välillä on salattuja siitä merkkinä on https:// -etuliite ja lukon kuva verkkosivusi osoitteessa. Organisaatio validoitu varmenne takaa myös sen, että kyseisen palvelun tuottaja on tarkistettu verifiointiasiantuntijan ja julkisten rekisterien avulla.

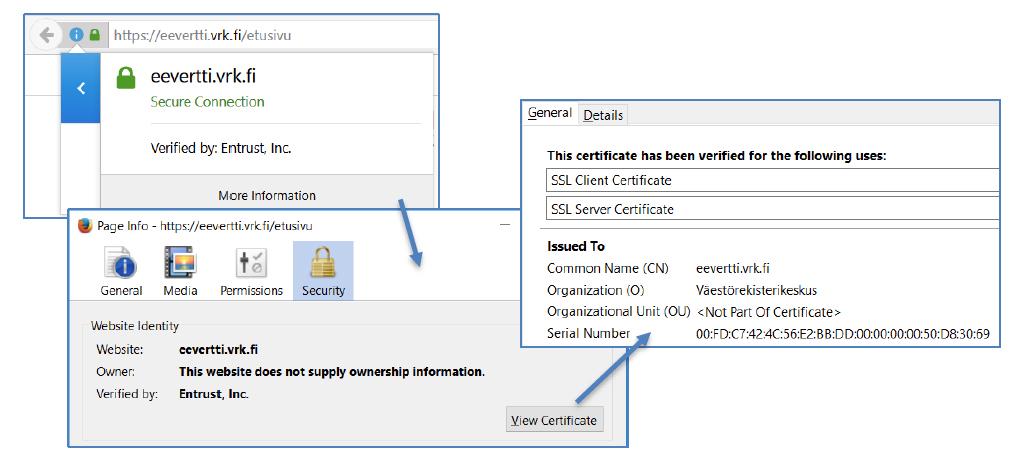

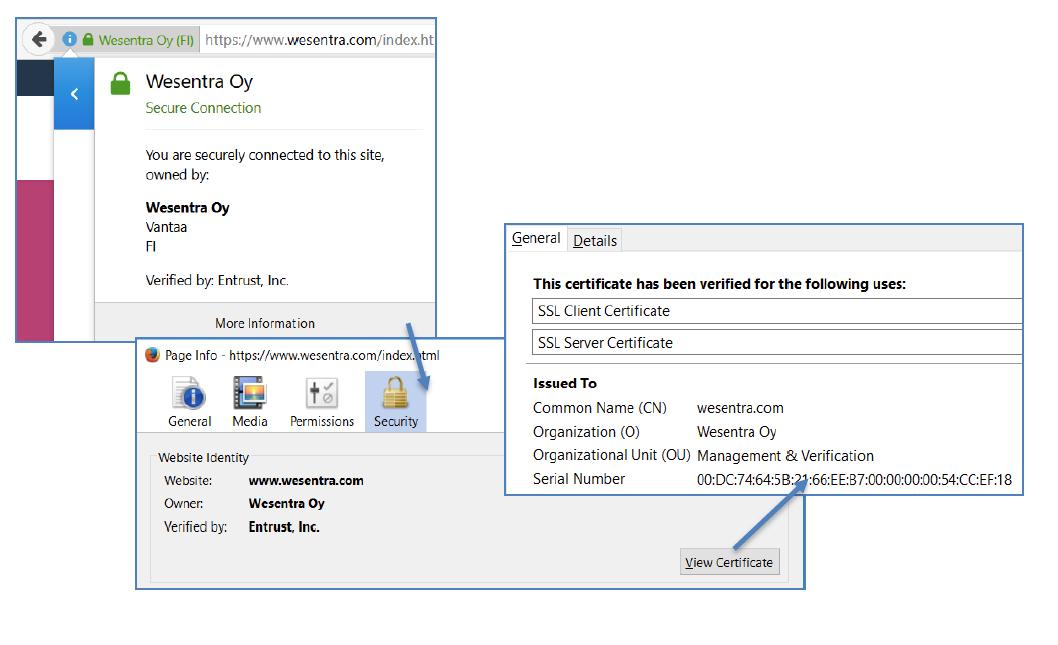

Varmenne antaa https-sivustolle kaksi merkittävää ominaisuutta. Ensimmäinen on tieto sivuston tuottajasta. Käydessäsi https-sivulla pääset näkemään varmenteen sisällön. Siitä löytyy tieto muun muassa varmentajasta, esimerkiksi Digicert, Entrust, DVV, Let’s Encrypt ja niin edespäin, sekä varmennetun sivuston osoitteesta, esimerkiksi www.yritys.fi. Toinen ominaisuus on salaus. Kun sivustolla on TLS/SSL-varmenne, kaikki liikenne kulkee selaimen ja palvelimen välillä salattuna, eivätkä sivulliset pääse näkemään sivustolle syöttämiäsi tietoja.

Turvataksesi verkkoliikenteesi, kannattaa varmenteet tilata niiden toimittamiseen erikoistuneilta yrityksiltä kuten Wesentralta. Nämä yritykset ylläpitävät järjestelmiä, joilla taataan varmenteiden luotettavuus. Varmenteita toimittavat CA:t (Certificate Authority) ja niitä myyvät jälleenmyyjät. CA on samankaltainen instanssi kuin viranomainen, joka myöntää passit ja henkilötodistukset. CA:n tehtävänä on varmistaa, että ne henkilöt ja organisaatiot jotka varmenteita tilaavat, todellakin omistavat sivustot ja palvelimet, joihin varmenne laitetaan. Tämä on tärkeä prosessi ja sen tekevät kunnolla vain parhaat toimijat. CA Varmentajien toimintaa säätelee hyvin tiukoin ottein CA Browser Forum, joka käytännössä sanelee kuinka varmentaminen tulee tehdä.

Varmennetyypit

Entrust Standard OV

Entrust Standard OV varmenteella suojaat verkkosivujesi liikenteen yksinkertaisesti ja helposti. Selain/asiakas tunnistaa varmenteen perusteella palvelimen luotettavasti ja varmenteen avulla luodaan salattu yhteys näiden välille. Entrust Standard OV varmenteella turvaat yhden domainin palvelut ja liikenteen (example.com ja www.example.com). Joustava uudelleen luonti (reissue): jos jotain meni pieleen tai varmenne täytyy muusta syystä uusia, voidaan varmenteelle tehdä reissue-toiminto aina 60 päivää ennen varmenteen voimassaolon päättymistä, esim. uudella CSR:llä.

Entrust Advantage OV

Entrust Advantage OV suojaa kaksi domainia samalla varmenteella. Se soveltuu myös palvelinten välisen liikenteen suojaamiseen, esimerkiksi AD FS (Active Directory Federation Service), koska sillä voidaan vaatia myös selaimen tunnistus. Entrust Advantage OV sisältää kahden domainin lisäksi oletusdomainin: esim. CN = www.asiakas.fi ja oletuksena mukaan tulee myös SAN = asiakas.fi. Joustava uudelleen luonti (reissue): jos jotain meni pieleen tai varmenne täytyy muusta syystä uusia, voidaan varmenteelle tehdä reissue-toiminto aina 60 päivää ennen varmenteen voimassaolon päättymistä, esim. uudella CSR:llä.

Entrust Wildcard OV

Entrust Wildcard OV suojaa koko root-domainin yhdellä varmenteella. Voit suojata esim. domainin *.asiakas.fi sekä lisädomainit www.asiakas.fi, mail.asiakas.fi jne. Samaan Entrustin varmenteeseen saat myös lisää * määritteitä, kuten *.portaali.asiakas.fi. Entrust Wildcard OV sisältää ReKey-ominaisuuden, eli voit luoda samasta varmenteesta duplikaatteja ilman eri veloitusta. Ominaisuuksiltaan markkinoiden joustavin Wildcard OV, johon saat lisättyä erillismaksusta jopa 250 lisä-SANia. Joustava uudelleen luonti (reissue): jos jotain meni pieleen tai varmenne täytyy muusta syystä uusia, voidaan varmenteelle tehdä reissuetoiminto aina 60 päivää ennen varmenteen voimassaolon päättymistä, esim. uudella CSR:llä.

Entrust Multi-Domain OV

Entrust UC Multi-Domain OV soveltuu esim. Exchange, Lync tai Skype for Business -palvelimien ja -ympäristöjen suojaamiseen. Käytetään muutenkin silloin, kun samalla varmenteella pitää suojata useita domain-nimiä. UC Multi-Domain OV varmenteella on mahdollista suojata jopa 250 domain-nimeä (esim. autodiscover.ssl-apua.fi, sip.ssl-apua.fi, palvelu1.ssl-apua.fi, www.ssl-apua.fi, ssl-apua.com…). Joustava uudelleen luonti (reissue): jos jotain meni pieleen tai varmenne täytyy muusta syystä uusia, voidaan varmenteelle tehdä reissuetoiminto aina 60 päivää ennen varmenteen voimassaolon päättymistä, esim. uudella CSR:llä.

Entrust Document Signing

Entrust Document Signing Certificate on tarkoitettu erilaisten dokumenttien allekirjoittamiseen, eli todistamaan sen, kuka dokumentin on tuottanut. Näitä käytetään virallisten dokumenttien yhteydessä, kun halutaan varmistaa dokumenttien oikeellisuus ja se, ettei niitä ole muokattu ulkopuolisten toimesta

Entrust S/MIME-Certificate

Entrust S/MIME-Certificate on tarkoitettu sähköpostiliikenteen salaamiseen ja

allekirjoittamiseen. Tätä varmennetta käytetään hyvin yleisesti sähköpostiliikenteen suojaamiseen. S/MIME on standardi, joka soveltuu käytettäväksi useimpien sähköpostiohjelmistojen kanssa.

Entrust Code Signing

Entrust Code Signing Certificate on koodin allekirjoittamiseen tarvittava varmenne. Luotettavien ohjelmistojen kehittäminen ja jakelu edellyttää tänä päivänä sitä, että koodi on allekirjoitettu julkisella varmenteella. Code Signing- varmenne vaatii aina EV-varmennetun domainin käyttäjälleen, eli korkeimman turvatason varmennuksen. Koodin allekirjoittamiseen on mahdollista saada tokenilla/HSM-laitteella suojattu EV Code Signing varmenne tai OV Code Signing varmenne. Tietoturvan kannalta on olennaista, että kone, jolla koodin allekirjoittaminen tehdään, pidetään turvassa ja siihen on pääsy vain niillä henkilöillä, joiden tehtävänä on koodia allekirjoittaa.

CA Browser Forum on määritellyt standardiksi, että kaikki Code Signing varmenteet tulee olla ns. hardware-suojattuja. Vaikka edellämainittu tapa on OV Code Signing varmenteen kanssa mahdollinen, nämä varmenteet toimitetaan oletusarvoisesti tokenin kera. Mikäli varmennetta kuitenkin halutaan käyttää ilman tokenia, on käyttäjän otettava vastuu varmenteen turvallisesta käytöstä itselleen. Varmenteen toimittajalla on oikeus revokoida varmenne, mikäli väärinkäytöksiä havaitaan. Tokenilla suojattu versio ei toimi ilman, että token on allekirjoitushetkellä käytössä.

Qualified Web Access Certificates (QWAC)

Entrustin Qualified Web Access Certificates (QWAC) tarjoavat korkeimman mahdollisen sähköisen identiteetin yrityksille ja organisaatioille.

QWAC-varmenteet ovat EU:n eIDAS-regulaatioon ja finanssisektorin PSD2-direktiiviin perustuvia SSL/TLS-varmenteita. QWAC-varmenteet lisäävät sähköisten toimien tietoturvaa ja vahvistavat organisaatioiden ja yritysten sähköistä identiteettiä. Verifioinnissa käytetään Extended Validation -verifiointisääntöjä, joita laajennetaan eIDAS- ja PSD2-vaatimuksilla. Yrityksen tai organisaation edustajan ”face-to-face” -tunnistus on edellytyksenä Qualified-varmenteiden myöntämiselle. QWAC-varmenteita voivat myöntää ainoastaan toimijat, jotka ovat saaneet Qualified Trust Service Provider (QTSP) -aseman EU- ja EEA -maissa.

Qualified Seal varmenteet (QSealC) varmenteet vastaavat EU -vaatimuksiin. European Banking Authority (EBA) suosittelee käyttämään yhtä aikaa PSD2 yhteensopivia QWAC (Qualified Website Authentication Certificates) varmenteita ja QSealC (QSeal Certificates) varmenteita. Tämä antaa paremman läpinäkyvyyden ja luotettavuuden tietojen muuttumattomuudelle. Lisää Qualified ja PSD2 varmenteista löydät täältä.

Varmentamisen kolme eri tasoa

OV – Organizational Validation

OV-verifioituja varmenteita käytetään pääsääntöisesti turvaamaan liikennettä internetissä (web-sivustot) ja eri palvelinten välillä (palomuurit, kuormantasaimet, vpn-laitteet, palvelimet, yms.). OV-verifiointi perustuu varmennetta käyttävän organisaation todentamiseen.

OV-varmenteilla annetaan verkkosivuilla käyvälle henkilölle varmuus siitä, että:

– hän on varmasti oman organisaatiosi tekemillä sivuilla

– hänen antamansa tiedot eivät joudu ulkopuolisen käsiin

OV -prosessissa tarvittavat tiedot

Kun nämä tiedot ovat eri rekistereissä ajan tasalla, nopeutuu OV-verifioinnin läpimeno:

1. Yrityksen viralliset tiedot (Nimi ja osoite). Tämä nimi löytyy esim. Suomessa kaupparekisteristä tai virallisista kansainvälisistä yritysrekistereistä (esim. Hoovers, Dunn & Bradstreet).

2. Domainien nimet, jotka OV SSL/TLS -varmenteella halutaan suojata. Näiden omistajuuden on oltava todennettavissa jollain kolmesta vaihtoehdosta: Email, Web Server tai DNS.

- Email

Domainin hyväksymiseksi lähetetään sähköposti domainin WHOIS-tiedoista löytyvään osoitteeseen tai tiettyyn geneeriseen sähköpostiosoitteeseen. Vastaanottajan on hyväksyttävä domainin käyttö vastaamalla sähköpostiin tai avaamalla viestissä oleva hyväksymislinkki. - Web Server

Domainin hyväksymiseksi toimitetaan pieni tiedosto ja ohjeet sen sijoittamiseksi web serverille kyseisen domainin osoitteen alle. Kun tiedosto havaitaan ja sisältö on oikea, niin domain hyväksytään. - DNS

Domainin hyväksymiseksi toimitetaan teksti-/numerosarja lisättäväksi domainin DNS:n TXT-tietueelle. Kun oikea teksti-/numerosarja löytyy, domain hyväksytään.

3. Authorization Contact – Henkilö, joka vahvistaa OV-varmennehakemuksen aitouden. Tämä henkilö myös valtuuttaa tekniset yhteyshenkilöt (Technical contact, Admin) rooleihinsa. Tämä henkilö vastaanottaa ja vahvistaa hyväksyntälomakkeet (Online Consent Form). Tietoina tarvitaan nimi, titteli (englanniksi), puhelin, sähköposti ja osoite.

4. Tekninen yhteyshenkilö (Technical contact / Admin) –Henkilö, joka tekee varmennepyyntöjä organisaation puolesta. Näitä henkilöitä voi olla useampiakin ja usein Authorization Contact toimii toisena teknisenä yhteyshenkilönä. Tietoina tarvitaan nimi, titteli (englanniksi), puhelin, sähköposti (ja osoite).

EV – Extended Validation

EV- varmenteita käytetään, kun organisaatio panostaa käyttäjien tietoturvaan ja/tai kun sivuilla kysytään käyttäjän tärkeitä tai henkilökohtaisia tietoja. Esimerkiksi finanssilaitosten ja verkkokauppojen sivustot ovat tyypillisesti EV-varmennettuja.

EV-varmenteilla annetaan verkkosivuilla käyvälle henkilölle varmuus siitä, että:

– hän on varmasti oman organisaatiosi tekemillä sivuilla

– hänen antamansa tiedot eivät joudu ulkopuolisen käsiin

EV-prosessiin tarvittavat tiedot

Kun nämä tiedot ovat eri rekistereissä ajan tasalla, nopeutuu EV-verifioinnin läpimeno:

1. Yrityksen viralliset tiedot (Nimi ja osoite). Tämä nimi löytyy esim. Suomessa kaupparekisteristä tai virallisista kansainvälisistä yritysrekistereistä (esim. Hoovers, Dunn & Bradstreet).

2. Domainien nimet, jotka EV SSL -varmenteella halutaan suojata. Näiden omistajuuden on oltava todennettavissa jollain kolmesta vaihtoehdosta: Email, Web Server tai DNS.

- Email

Domainin hyväksymiseksi lähetetään sähköposti domainin WHOIS-tiedoista löytyvään osoitteeseen tai tiettyyn geneeriseen sähköpostiosoitteeseen. Vastaanottajan on hyväksyttävä domainin käyttö vastaamalla sähköpostiin tai avaamalla viestissä oleva hyväksymislinkki. - Web Server

Domainin hyväksymiseksi toimitetaan pieni tiedosto ja ohjeet sen sijoittamiseksi web serverille kyseisen domainin osoitteen alle. Kun tiedosto havaitaan ja sisältö on oikea, niin domain hyväksytään. - DNS

Domainin hyväksymiseksi toimitetaan teksti-/numerosarja lisättäväksi domainin DNS:n TXT-tietueelle. Kun oikea teksti-/numerosarja löytyy, domain hyväksytään.

3. Pääkonttorin tiedot (Business Headquarters/Place of Business) – Yrityksen pääkonttorin virallinen katuosoite, joka löytyy myös kolmannen osapuolen tietojen kautta (esim. kaupparekisteri tai muut viralliset yritysrekisterit kuten Hoovers tai Dunn & Bradstreet).

4. Higher Authority –Johtaja-/päällikkötason henkilö, joka vahvistaa EV-varmennehakemuksen aitouden. Tämä henkilö myös valtuuttaa henkilöt Contract Signer/Authorization Contact rooleihin. On tärkeää, että tämä henkilö voidaan tavoittaa puhelimitse kolmannen osapuolen lähteitä käyttäen. Tämä henkilö ei voi olla sama henkilö kuin Contract Signer/ Authorization Contact. Tietoina tarvitaan nimi, titteli (englanniksi), puhelin, sähköposti ja osoite.

5. Contract Signer/Certificate Approver Role – Henkilö, joka vastaanottaa ja vahvistaa subscription agreement ja online consent form -lomakkeet (sopimus ja hyväksyntä -lomakkeet). Tämä henkilö EI voi olla sama henkilö kuin Higher Authority. CS ja AC voivat olla sama tai eri henkilöt. Jos sama henkilö on näissä molemmissa rooleissa, nopeuttaa se jatkossa verifiointiprosessia.

6. Tekninen yhteyshenkilö (Technical Contact / Admin) – Se henkilö, joka tekee varmennepyyntöjä organisaation puolesta. Näitä henkilöitä voi olla useampiakin ja usein Authorization Contact toimii toisena teknisenä yhteyshenkilönä. Tietoina tarvitaan nimi, titteli (englanniksi), puhelin, sähköposti ja osoite.

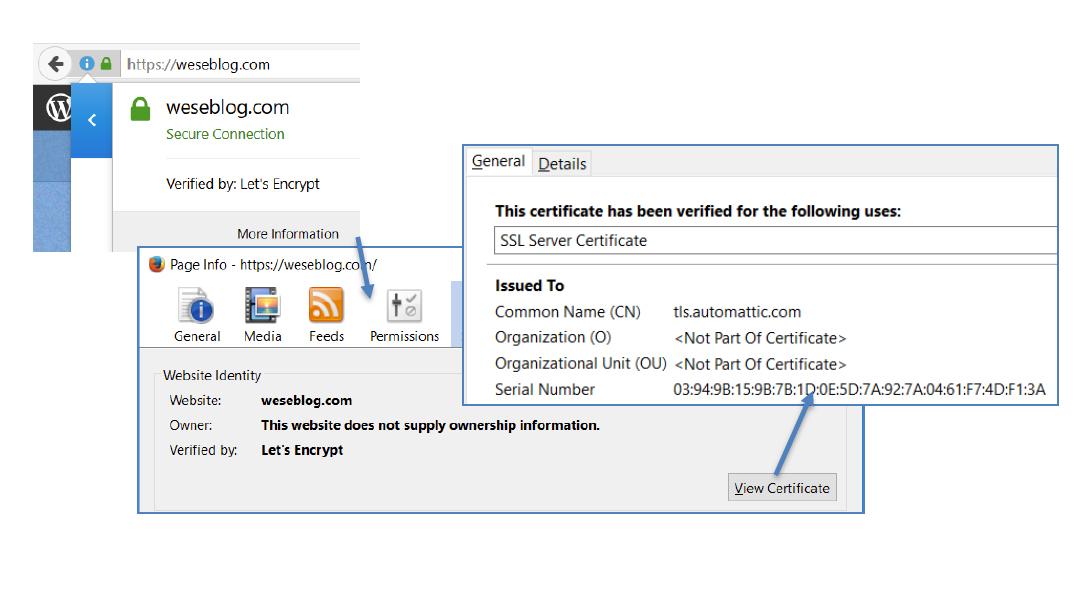

DV – Domain Validation

Alin varmentamisen taso on Domain Validation (DV). Vapaasti suomennettuna se tarkoittaa verkkotunnuksen vahvistamista. Tällöin varmentaja vain selvittää, että hakijalla on riittävä oikeus siihen domainosoitteeseen, johon varmennetta haetaan. Prosessi on edullinen, mutta onko se luotettava? Ei välttämättä. Jokaisen organisaation, joka haluaa taata varmenteidensa oikeellisuuden ja minimoida riskit väärinkäytöksistä, pitää käyttää OV/EV-varmenteita.

Lue lisää aiheesta kirjoittamastamme artikkelista klikkaamalla tästä!

Seuraavassa on esimerkki. Organisaation nimeä ei näy missään, koska kukaan ei ole varmentanut, mikä organisaatio on pystyttänyt domainin tai kuka sen on valtuuttanut.

Verifiointi

Kun olet ostanut varmenteen, käynnistyy siihen liittyvä organisaation verifiointiprosessi. Verifiointispesialistimme tekevät verifioinnin itse, mikä nopeuttaa varmenteen toimitusta huomattavasti. Lue, mistä verifioinnissa on kyse ja mitkä sen eri vaiheet ovat.

Lue lisääOhjelmistot

Haasteena koodin allekirjoittaminen tietoturvallisesti ja keskitetysti nykypäivän vaativissa ohjelmistokehitysympäristöissä? Varmista Code Signing -varmenteiden avulla, että saat ohjelmistot ketterästi ja tietoturvallisesti käyttöösi.

Lue lisääIdentiteetti

Millainen on sinun identiteettisi verkossa? Digitaalinen allekirjoitus (document signing) vahvistaa dokumentin alkuperän ja on sähköisen allekirjoittamisen turvallisin ja suojatuin tapa. Varmista sopimusten, laskujen ja muiden tiedostojen tietoturva ketterästi avullamme.

Lue lisääSinua saattaisi kiinnostaa myös:

Entrustin Qualified varmenteet vastaavat eIDAS ja PSD2 -vaatimuksiin

Marjo Janhonen

Entrustin Qualified-tason varmenteisiin kuuluvat Qualified Website Authentication Certificate (QWAC) varmenteet ja Qualified Certificates for Electronic Seals (QSeals) varmenteet, jotka vastaavat EU:n vaatimuksiin salauksen, autentikoinnin ja tietojen muuttumattomuuden osalta. Lue aiheesta lisää blogistamme!

Jatka lukemistaApua asiakkaille sopivan varmennustason valintaan (DV/OV/EV)

Pertti Eskelinen

Alla oleva artikkeli on julkaistu Turvallisuus & Riskienhallinta -lehden numerossa 9/2017. Sen tavoitteena on antaa https-sivustoa kaipaavalle organisaatiolle yleistajuisesti tietoa siitä, minkä tasoinen varmenne sivuille […]

Jatka lukemistaMiksi ilmainen tai halpa DV varmenne ei välttämättä ole hyvä idea

Markku Helli

Varmenteiden turvallisuuden kolme tasoa Olemme kirjoittaneet aiheesta kohta jo romaanin verran, mutta ehkäpä on jälleen aika palata aiheeseen. En lähde syvällisesti kuvaamaan varmenteiden kolmea turvallisuuden […]

Jatka lukemistaVieraskynä: Wesentran asiakkaaksi varmennuksen vuoksi

Pertti Eskelinen

Tämä ingressi on Wesentran kirjoittama – varsinainen vieraskynä-osuus alkaa ”Lue lisää” -viivan alta. Artikkelin kirjoittaja on PRT-Forest Oy:stä IT-järjestelmäpäällikkö Mikko Sydänmetsä. PRT-Forest -konserni jalostaa suomalaista […]

Jatka lukemistaOV/EV/DV – mitä loppukäyttäjä oikein näkee?

Pertti Eskelinen

OV – Organizational Validation Tältä näyttää OV-tason SSL-varmenne. Organisaation nimi ei näy osoiterivillä, mutta se löytyy katsottaessa varmenteen tietoja. Organisaation validointi tarkoittaa lyhyesti sitä, että […]

Jatka lukemistaMistä tunnistat OV- ja EV-varmenteen

Harri Tuuva

Varmenteiden ”visuaaliset indikaattorit” selaimissa eri varmennetyyppien osalta voivat olla hämmentäviä loppukäyttäjille ja varmennuksen (varmenteen, verifioinnin, validoinnin??) tasoa on vaikea tunnistaa webbisivulle mentäessä. Eri selaimet esittävät […]

Jatka lukemista